1.ログ

1.1 ログの設計

FortiGateは、セキュリティ製品ですので、セキュリティに関するログが重要になります。また、FortiGateそのもののログも出力されます。

❶セキュリティのポリシーのログ

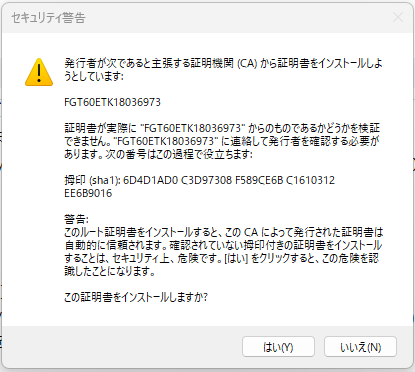

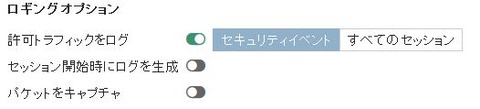

「ポリシー&オブジェクト」のところで、ポリシーにおいて、「ロギングオプション」があります。デフォルトでは、「許可トラフィックをログ」の「セキュリティイベント」になっています。これは、許可ログもすべて取得しては、ログが莫大になるからです。

ここの設定で、「すべてのセッション」を選ぶことも可能です。これを選ぶと、上部にあるセキュリティプロファイルで選択した、AVやWebフィルタのログも取得します。

先ほどの画面で、「セッション開始時にログを生成」は、デフォルトはOFFです。SYNパケットが発生した時点でログを取得します。なので、3Wayハンドシェークに失敗したものも、ログとして取得できます。

❷筐体に関するログ

・セキュリティ設定やらポリシーに関するものではなく、筐体に関するイベントのログに関してです。

・ログレベルとしてemergency,alert,critical,error,warning,notification,information,debugがあります。それぞれのレベルを付与してログが出力されます。

・デフォルトでは、すべてのログレベルが出力されます。

・出力するログのレベルを変更する方法は、CLIのみです。set severityコマンドで変更できます。

❸ログについて

内部にログをためて、GUIで見ると、ログが正確に出ない場合がある。きちんとログを見たいのであれば、Syslogサーバなどに転送するほうがいいだろう。

・GUIだと、表示されるログの上限が決まっていた気がする

・単なる転送ログだと、通常トラフィックは表示されない場合があるだろう。 severityのレベルをnotificationに変更しよう。 ※この点は上にも書いています。

なんだかよくわからないです

順に整理しよう。

・ポリシーにおいて、「許可トラフィックをログ」を「すべてのセッション」にする。

・ログは「ログ&レポート」>「転送トラフィック」に表示される。

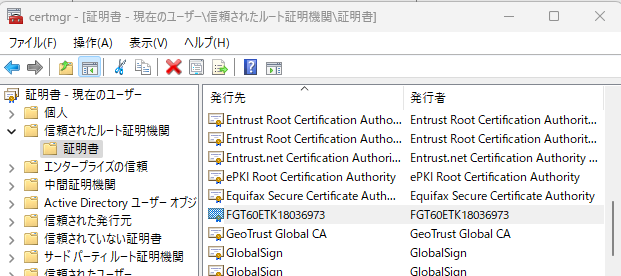

ただし、60クラスの小さいものは、メモリが小さいので、デフォルトではログが取得されない。なぜかというと、severity(厳格さ)の設定が原因である。初期設定を見てみよう

FGT60D # show full-configuration log memory filter ←showコマンドで確認

config log memory filter

set severity warning ←結果表示:warinigになっている

set forward-traffic enable

・・・・

そこで、設定変更をする

FGT60D # config log memory filter ←該当の階層に移動

FGT60D (filter) # set severity information ←severity(厳格さ)をinformationまたはnotificationに変更

FGT60D (filter) # end

FGT60D #

※saveなどの明示的な保存は不要。自動で保存される。

・システムログには、トラフィックがあふれてこれ以上セキュリティチェックをしないなどのログも表示される。

■その他

ログの消し方(ログの消去)→コマンドラインでしかできないと思う。

execute log delete-all

1.2 ログの設定(Syslogサーバへ転送)

・ログの設定は「ログ&レポート」の「ログ設定」から行います。

・ログの出力先は「ローカルログ」の「ディスク」がデフォルトです。

・Syslogに転送するには、ログ設定 > グローバル設定 > ログ設定 のSyslogロギングを「有効」にする。

そして、SyslogサーバのIPアドレスを入れる。デフォルトではUDP514番でログを送る

1.3 FortiAnalyzerへ転送

1.4 Splunkへ転送

FortiGateのログを分析するには、Splunkにて、Fortinet FortiGate Add-On for Splunkをインポートする。

https://splunkbase.splunk.com/app/2846#/overview

するとログインが求められる。

2.検知後のアクション

2.1 アラートの設定

アラートメールを送る方法には、「ログ > レポート」から設定する方法1と、「セキュリティファブリック > オートメーション」から設定する方法2の2種類があります。

【方法1】「ログ&レポート>Eメールアラート設定」からの設定

「ログ&レポート」より「Eメールアラート設定」を選択します。

【方法2】イベントメッセージからアラートメールを設定する場合

①「セキュリティファブリック>オートメーション」から「+新規作成」をクリックします。

②「新規オートメーションステッチ」の画面で、適宜名前を入力し、トリガーの中から「イベントログ」を選択します。

イベントログのアイコン下に表示されるイベント項目の「 + 」をクリックします。

③画面右に「エントリを選択」が表示され、複数のイベントメッセージから項目を選択できます。

どう使い分けるのですか?

大きな違いの一つとして、前者は、機器単体、後者は複数機器にまたがったアラート設定ができることがあります。

ですから、FortiGateが複数ある場合はセキュリティファブリックからの設定になります。

また、前者の「E-メールアラート」は、機器単体が安定稼働しているかを判断する管理(Disk超過や設定変更、HAステータス等)、セキュリティ(AV、IPSの検知)が主です。

そして、通知内容は決められており、特定のイベントを追加することはできません。できるのは、セベリティレベルの変更だけです。

2.2 オートメーション

セキュリティファブリック > オートメーション にて、ログを検知して何らかのアクションができる。

| 項目 | 内容 |

|---|---|

| ステッチ | トリガーとアクションの組み合わせ |

| トリガー | どういう条件か。たとえば、イベントログでIFがダウンした |

| アクション | どういう行動をするのか、メールで通知をするのか、IPをブロックするのかなど |

順番に設定していく。

アクションでは、FortiSwithやFortiApなどがあれば、アクセスレイヤ(ポートベース)でのブロックが可能。

IP禁止のアクションは、それらの機器がなくてもIPアドレス単位でブロックが可能。

また、アクションは複数の実施が可能

ただ、新OSの操作はもう少し調査が必要。

以下は6.02の場合の操作。こちらの方が操作はしやすかった。