1.インターフェースの設定

1.1 インターフェースに関して

(1)インターフェースとIPアドレスの関係

(2)VLAN設定の考え方

デフォルトでは、各インターフェースごとに異なるセグメントが割り当てられている。

インターフェースをまとめて一つのセグメントにするには、スイッチグループの設定をする。

タグVLANは、一つのインターフェースにタグVLANの設定をする。

(3)コネクション

コネクションという言葉がふさわしいかどうかは分からないが、以下が可能である。

・物理ポートに対して1回線を収容できます。

・インターネット回線が1本で、プロバイダとの接続も1つである。この状態で、IPsecによるインターネットVPNをしながら、インターネットへのWEB閲覧が可能か

→可能である。

1.2 ネットワークインターフェースの設定

(1)状態確認

ネットワーク > インターフェース を選択します。すると、以下のように、FortiGateのイメージが表示されます。

同時にポートも表示されます。FortiGateのイメージから各ポートにマウスをドラッグすると、Up状態、Speed状態を示す windowsが出力します。

グリーンは UPしている状態を示します。

(2)設定(LAN側)

ネットワーク > インターフェースにて

今回はinternal(LAN側)をまずは変更するので、設定する物理IFであるinternalを選択してダブルクリック

このままでよければいいし、たとえばIPアドレスを変える場合は、IP/ネットワークマスクのところを変更する。

それ以外には、DHCPの設定を変更したり、不要ならばSTPを無効(チェックを外す)でもいいだろう。

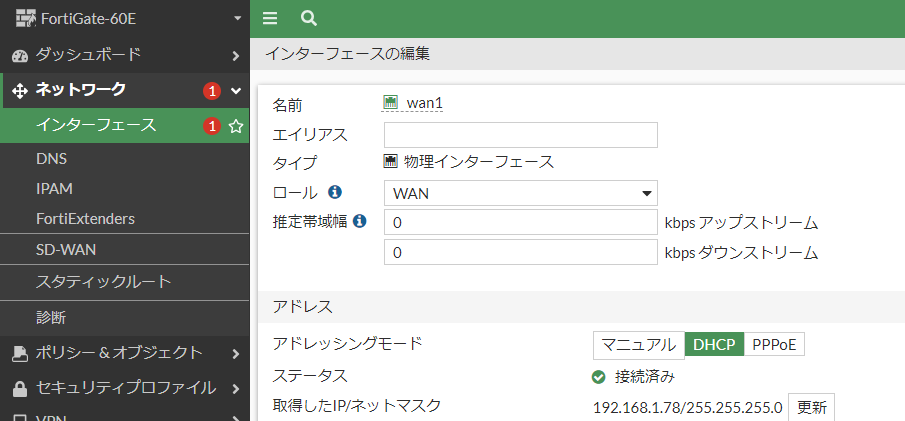

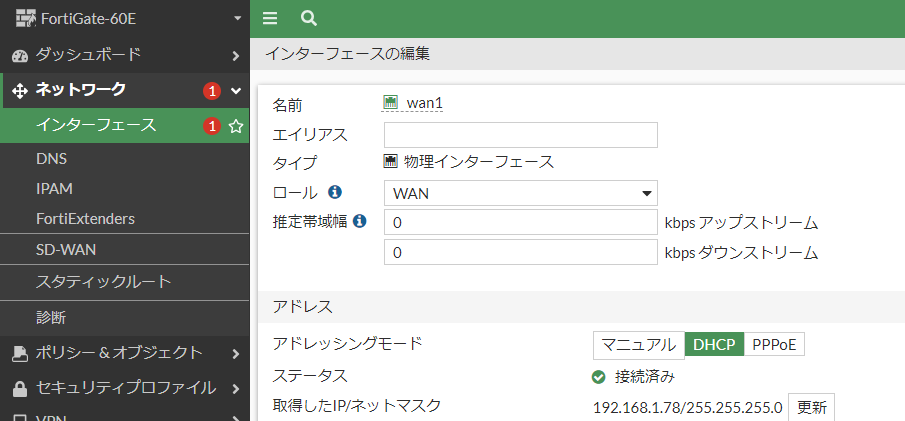

(3)設定(WAN側)

・システム>ネットワーク>インターフェースを開き、WAN側のインターフェースを選択。

・ロールがWANになっていることを確認しましょう。WANになっていると、WANに関連する設定が選択できるようになる。

・アドレッシングモードとして、 ①マニュアル ②DHCP ③PPPoEがある。②DHCPは、WANをDHCPによるIPアドレスの自動取得にした設定。

・DHCPやPPPoEで設定すると、自動でデフォルトゲートウェイも取得する。しかし、固定で設定すると、デフォルトゲートウェイは自分で設定しなければいけない。「ネットワーク」>「スタティックルート」で設定。

(4)セカンダリアドレスの設定

セカンダリアドレスって何ですか?

一つのポートに2つ目のIPアドレスを割り当てられる機能です。

VLANの設定や、別途ルータ(またはスイッチ)を置くことでもできますが、セカンダリアドレスを使って簡易に2つのネットワークの設定ができます。

ネットワークのアドレス帯を移行する場合にも便利です。利用者が、旧アドレスでも新アドレスでも、どちらでも利用できるからです。

設定は、ネットワーク > インターフェース から設定したいインターフェースを開き、「セカンダリ IPアドレス」で設定できます。

ここで、「新規作成」をクリックすると、以下の画面が開き、セカンダリIPアドレスが設定できます。

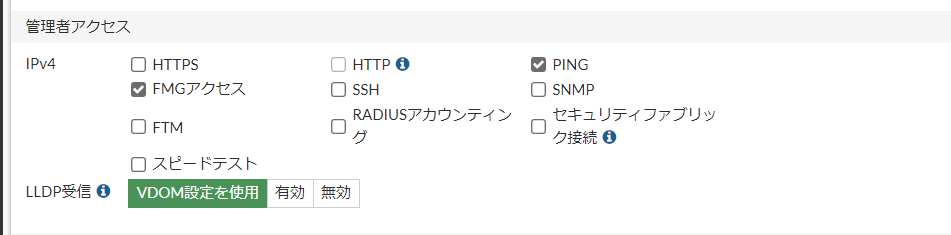

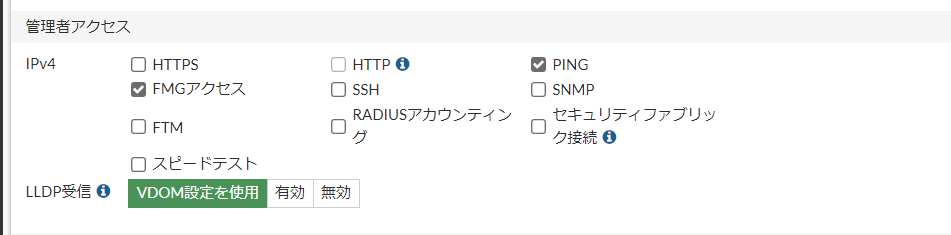

1.3 管理アクセスの設定

WANインターフェースからもGUIログインはできなのですか?

デフォルトではできません。第三者が不正にログインされるのを防ぐために、LAN側だけで許可しています。

今の設定だと、WAN側では、PingとFMG-Accessしか許可されていません。

一方のLAN側では、HTTPS通信が許可されています。

設定の変更は、有効にしたいアクセスのチェックボックスを入れるだけ。

| 項目 |

内容 |

| HTTPS |

GUIアクセスが可能になる |

| HTTP |

HTTPでの通信を許可だが、HTTPSにリダイレクトされる。よって、HTTPSが有効になっている必要がある |

| PING |

PINGの応答を許可 |

| FMG-Access |

FortiManagerにて集中管理したい場合の通信 |

| SSH |

SSH接続を許可 |

| SNMP |

SNMP managerからの接続を許可。ポーリングと思えばいいだろう |

| FTM |

Allow FortiToken Mobile Push (FTM) access. |

| RADIUSアカウンティング |

Allow RADIUS accounting information on this interface. |

| Security Fabric Connection |

Allow Security Fabric access. This enables FortiTelemetry and CAPWAP. |

以下は昔の設定

| 項目 |

内容 |

| FortiTelemetry |

FortiClient(エンドポイント制御)のやりとりの通信など |

| CAPWAP |

主に無線の集中管理の通信 |

1.4 動作モード

FortiGateに限らず、多くのUTM製品で同じことですが、動作モードがあります。

メーカーによって、3つだったり4つだったりしますが、FortiGateでは2つの動作モードがあります。

❶NAT/ルートモード

・L3機器として動作します。

・通常のファイアウォールはこの形です。

・IPアドレスを複数持ち、ルーティングします。

※別途、バーチャルワイヤペアを使うと、NATモードでも特定のポート間でL2で透過の設定ができます。

❷透過(Transparent)モード

・L2機器として動作します。

・ルーティングしませんから、HUBのようなものと思えばいいでしょう。

・IPアドレスは、管理用しか持ちません。

・従来のネットワーク構成を変えずに、あとからFWを追加するのには便利です。

1.5 VLANの設定

ネットワーク > インターフェース > 新規作成 から「インターフェース」を選択

タイプを「VLAN」とし、インターフェースを選択したり、VLAN IDを設定する。

1.6 ポート6、7を新しいネットワークにする

スイッチのポートをもう一つ作る設置です。

デフォルトだと、ハードウェアスイッチが一つあります。

LANのポート1~7が一つのスイッチとなっています。

これを、もう一つ作ります。今回は、1つ目のハードウェアスイッチから6番と7番ポートを外します。

そして、6番と7番を一つのハードウェアスイッチ(LAN2)とします。

①Network Interfaceから、「Create New」「New Interface」を選択

②Network Interfaceの画面から新規に作成するInterfaceの設定を入れる。

・Interface Nameを入れる

・「Type」を「Hardware Switch」にする。

・Interface Membersとして、インターフェースの6番と7番を入れる

→他で使われていると表示されない。なので、他の「Hardware Switch」でインターフェースを削除しておく必要がある。

・アドレス情報を入れる

③「OK」をして作成が終わると、以下のように表示される。

1.8 USBポートからインターネット接続

USBポートは、たとえばiPhoneと接続してiPhoneから設定をすることができる。

それとは別に、3/4Gのモデムを使ってインターネットに接続することができる。モデムは対応するもんだけだが、探したところ、対応機器一覧は掲載されていなかった。

モデムによって、以下の設定がある。

config system modem

config system 3g-modem custom

config system lte-modem

その後、以下のコマンドを実行する。

set status enable

すると、インターフェースにて、wwanが緑色になって有効化される。

次に、ポリシーを作成すれば従来通りインターネットへの接続も可能になる。

USBテザリングなので、1台だけしか接続できないかと思ったら、ForiGate配下に接続した3台のPCから、インターネットに同時接続できた。

2.ルーティングの設定

2.1 ルーティングの基本

(1)FortiGateで利用できるルーティングプロトコル

Static、RIP、OSPF、BGPが動作します。BGPはGUIでは設定できず、CLIからになります。ファイアウォールなので、ルーティングの設定をすることはそれほどないと思いますが、通常のルータのように各種の設定ができます。RIPやOSPFも利用できます。

(2)ルーティングの状態確認

❶GUI

ダッシュボード > ネットワーク > ルーティング で表示できます。

ちなみに、以下はデフォルトルートが2つあり、適切ではないルーティングなので、あとで直します。

❷CLI

以下のコマンドを使います。

get router info routing-table all

実際に実行した結果は以下です。

FGT

(前略)

Routing table for VRF=0

S* 0.0.0.0/0 [5/0] via 192.168.0.1, port1, [1/0]

[5/0] via 192.168.1.1, port2, [1/0]

C 192.168.0.0/24 is directly connected, port1

C 192.168.1.0/24 is directly connected, port2

2.2 スタティックルートの設定

スタティック(Static)ルートを設定します。

①ネットワーク > ルーティング を開きます。

②「新規作成」ボタンから、ルーティングテーブルを作成します。

宛先セグメント、経路となるデバイス(インターフェース)、ゲートウェイ(のIPアドレス)を設定します。

アドミニストレーティブディスタンスって何ですか?

経路の優先度です。たとえば、Staticルートと動的ルートで2つの経路情報があった場合に、どちらを優先するかです。ForiGateの場合は、Staticルートがデフォルトでは10に設定されています。(Ciscoの場合はデフォルトが1)。値を変更する必要はなく、このままの設定で「OK」を押します。

2.3 OSPFの設定

ここでは、CiscoルータとFortiGateでOSPFの設定をします。

(0)構成は以下

PC(10.10.1.101) → (10.10.1.254)Cisco892(172.16.1.1) → (172.16.1.99:WAN2)FG(LAN:192.168.1.99) →PC (192.168.1.101)

(1)Cisco892の設定

enable

conf t

interface GigabitEthernet0

ip address 10.10.1.254 255.255.255.0

no shutdown

interface fastEthernet8

ip address 172.16.1.1 255.255.255.0

no shutdown

ip routing

router ospf 1

network 10.10.1.0 0.0.0.255 area 0

network 172.16.1.0 0.0.0.255 area 0

(2)FortiGateの設定本(黒い本)のp300にも記載あり

・システム>表示機能設定

高度なルーティングをONに

・IFの設定

IPアドレスを割り当てる 今回はWAN2に172.16.1.99/24

・ネットワーク>OSPF

・ルータID:172.16.1.99 としたが、なんでもいいのかもしれない

・エリア:新規作成でエリアを0.0.0.0 で作成

・ネットワーク:作成した0.0.0.0のエリアに2つのNWを割り当て

172.16.1.0/24

192.168.1.0/24

・インターフェースの設定

名前を付け、OSPFを交換するインターフェースを指定する。今回はWAN2

・ポリシーの設定

WAN2とLANを相互に通信許可するルールを作成。NATはOFFにしたが、ONでも成功するのではないかと思う。

(3)状態確認

❶FGTでの状態確認

FGT

FGT

GUIは、モニタ>ルーティングモニタ

❷Ciscoでの状態確認

sh ip route

Router>sh ip ospf neighbor

3.DHCPの設定

ここでは、DHCPの設定をします。

FortiGateがDHCPサーバになって、PCにIPアドレスを払い出すということですね。

はい、そうです。

(1)DHCPサーバの設定

設定は、ネットワーク > インターフェース の設定から実施します。

LAN側のPCにIPアドレスを払い出しますので、LANのインターフェースをダブルクリックします。

すると、DHCPサーバの設定画面が開きます。デフォルトでは、192.168.1.110-210のIPアドレスの払出し設定がされています。

DHCPで払い出すのは、IPアドレスだけではなく、デフォルトゲートウェイやDNSもです。「指定」を押すと、個別に変更が可能です。

「高度な設定」を押すと、DHCPリレーの設定をしたり、オプションで別の情報を配信することも可能です。

・CLIでみると、以下の設定が入っていることでしょう。

FGT # config system dhcp server

FGT (server) # show

config system dhcp server

edit 1

set dns-service default

set default-gateway 192.168.1.99

set netmask 255.255.255.0

set interface "internal"

config ip-range

edit 1

set start-ip 192.168.1.110

set end-ip 192.168.1.210

next

end

(2)払い出しの確認

DHCPの払い出し状況は、ダッシュボードから+でモニタの追加 DHCPモニタ

または、CLIにて以下でも確認可能

execute dhcp lease-list

(3)複数のセグメントに異なるIPアドレスを払い出す。

DHCPリレーを使い、複数の異なるセグメントに払い出す場合はGUIでは設定ができません。

CLIから実行します。

たとえば、新しく、172.16.102.0のセグメントにIPアドレスを払い出す場合。

editで番号を指定しますが、他と重複する可能性があるので、以下はedit 102としています。

config system dhcp server

edit 102

set dns-service default

set default-gateway 172.16.102.254

set netmask 255.255.255.0

set interface "internal"

config ip-range

edit 1

set start-ip 172.16.102.101

set end-ip 172.16.102.110

next

end仮に設定を間違えたら、一度消しましょう。

config system dhcp server

delete 102

※ただ、Ciscoルータ892とで検証してみたが、Ciscoルータ892からはDHCPリレーのパケットが送られることまでは確認したが、応答がなかった。Ciscoルータ892のパケットが、giaddrではなく、Relay agent IPに入っていることが原因かもしれないが、要調査。ちなみに、OSは6.02と7.43のどちらもダメだった。

4.DNSの設定

DNSの設定を解説します。

クライアントPCに払い出すDNSの設定ではなく、FortiGateが名前解決する場合のDNSサーバの設定です。

FortiGateが名前解決をする必要があるのですか?

FWで利用する分には、不要だと思います。

その通りです。PCの場合、DNSの設定がないとインターネットにアクセスできません。一方、FortiGateは、DNSの名前解決ができなくても、FWとしては動きます。ただ、ライセンス認証ができないので、URLフィルタなどが利用できなくなるでしょう。

さて、設定は、「ネットワーク」>「DNS」から実施します。

FortiGateのWANのインターフェースを、DHCPクライアントとして設定した場合は、割り当てられたDNSサーバを利用します。

また、FortiGateのDNSサーバも用意されています。

5.NAT

(1)インターネットへのNAPT

インターネットへのNATは、イイ感じにしてくれている印象である。NATをONにしてもOFFにしても、どちらでもうまくつながっている気がする。まあ、基本的にはNATは有効にするのであるが。

NATテーブルは以下のコマンドで確認できる。

FGT # get system session list

PROTO EXPIRE SOURCE SOURCE-NAT DESTINATION DESTINATION-NAT

tcp 8 192.168.1.110:50826 192.168.179.2:50826 192.168.0.254:80 -

udp 16 192.168.1.112:54649 192.168.179.2:54649 142.x.76.136:443 -

tcp 3579 192.168.1.112:58197 192.168.179.2:58197 142.x.76.142:443 -

tcp 3582 192.168.1.111:55809 192.168.179.2:55809 104.y.50.130:443 -

udp 26 192.168.1.112:54997 192.168.179.2:54997 142.y.207.100:443 -

| 項目 |

内容 |

| PROTO |

プロトコル。TCPかUDP |

| EXPIRE |

時間だと思う |

| SOURCE |

送信元IPとポート番号 |

| SOURCE-NAT |

送信元NATした後のIPアドレスとポート番号 |

| DESTINATION |

宛先のIPとポート番号 |

| DESTINATION-NAT |

宛先NATをした後のIPアドレスとポート番号 |

上記は、LANからインターネットへの通信なので、すべて送信元NATになっている。

また、NAPTの場合、教科書的な本には、ポート番号も変換すると書いてあったであろう。ただ、Ciscoもそうなのだが、ポート番号は変換しない。IPアドレスとポートの両方の情報を保持しておけば、通信する上で何ら問題ないからだ。

(2)MIPやVIP

書籍に書きました。