1.FortiAnalyzer概要

1.1 FortiAnalyzer とは

FortiAnalyzer は単体、複数の FortiGateからのログを「収集」し、そのログを「分析」、「レポート」することを容易に実行できる製品です。

ログを集めるSyslogサーバみたいなものですね。

集めるだけなら、Syslogサーバで十分では?

Syslogサーバでログを収集された経験がある人は良くご存じと思いますが、なにかツールを入れないと、そのままのデータでは非常に見づらいです。

ForiAnalyzerを使えば、GUIを駆使して、対象期間をフィルタしたり、攻撃の内容やその度合いを確認しやすくなります(色で見えたり、説明のリンクがあったりするので)

1.2 機器モデル

以下は、データシートからの抜粋です。モデルによって、ディスク容量が変わります。

1.3 構成

・FortiGateとは、ネットワーク的に接続されている必要があります。

・ポート番号

基本的には、FortiGateからForiAnalyzerへは、UDPTCPの514番ポートを使います。なので、AWS等に置いたAnalyzerの場合、AWSのセキュリティグループでTCP/514を開けましょう。

https://help.fortinet.com/fos50hlp/54/Content/FortiOS/fortigate-ports-and-protocols-54/FortiAnalyzer.htm

・単体、冗長、親子連携の構成が組める。単体の場合、文字通りでFortiAnalyzerは冗長化していない(なので、NASなどログを転送したほうがいいかも)。冗長構成は文字通り冗長化。親子関係とは、Analyzer(親)、Collector(子)の関係。FortiGateは Collecotrにログを転送します。Collectorは定期的に Analyzer(親)へ保存したログを転送。Analyzer(親)は Collectorから転送されたログをレポート等にまとめる。こうすることで、 FortiAnalyzerの負荷分散、回線帯域の効果的な利用につながります。

FortiGateがHAを組んだ場合は、両方のログを出力するのですか?

その場合は、FortiAnalyzer側で FortiGateを登録する際に HA(クラスタ)として認識させる登録が可能です。FortiGateの(Active、Slave)両方のログを管理できるようになります。

1.4 ログの転送

以下の2つがあります。

❶リアルタイムに FortiAnalyzerへ送信する

❷保存したログを 定期的にFortiAnalyzerへ送信する

リアルタイム性を考慮する場合は、出来るだけ FortiGateと FortiAnalyzerを隣接させるべきで、回線帯域を圧迫しないようにします。ただ、最近の回線帯域の増加を考えると、リアルタイムでもそれほど大きな問題にはならない気がします。

1.5 ログの保存

・ログの保存量はAnalyzerのディスク容量によります。リムーバルHDDの接続も可能(モデルによると思う)

1.6 IOCライセンス

・IOC(Indicators of Compromise)の直訳は、「侵入の指標」という意味です。

・IOCという追加ライセンスを購入することで、収集した不正なURLやIPアドレスなどのトラフィックログから、マルウェアに感染した端末を自動で隔離することもできます。

・ライセンスは、「ダッシュボード」 の「ライセンス情報」にあります。FortiGuardの一番上がIndicators of Compromise Serviceのライセンスです。

2.設定

2.1 AWSのインスタンスで起動

インスタンスタイプは推奨のm5.xlarge

ネットワーク設定などはデフォルトのまま

以下の画面が表示される。

以下でログイン。

ユーザ名:admin

パスワード:インスタンスID

ウイザードに従ってセットアップを完了させる。

2.2 画面構成

以下にFortiAnalyzerのメーカのマニュアルあり

https://docs2.fortinet.com/document/fortianalyzer/7.2.4/administration-guide/537284/gui-overview

| メニュー | 内容 |

|---|---|

| デバイスマネージャ | デバイスとVDOMの追加と管理 |

| FortiView | FortiViewおよびMonitorsダッシュボードの要約。また、ログデータをリアルタイムにグラフィカル表示する |

| Log View | 管理対象デバイスのログを表示 |

| ファブリックビュー | ファブリックコネクタを設定 |

| Incidents & Events | イベントを設定および表示 |

| レポート | レポートを生成。レポートのテンプレート、スケジュール、出力プロファイルの構成管理も可能 |

| システム設定 | ネットワーク インターフェイス、管理者、システム時間、サーバー設定などのシステム設定 |

2.3 システム設定

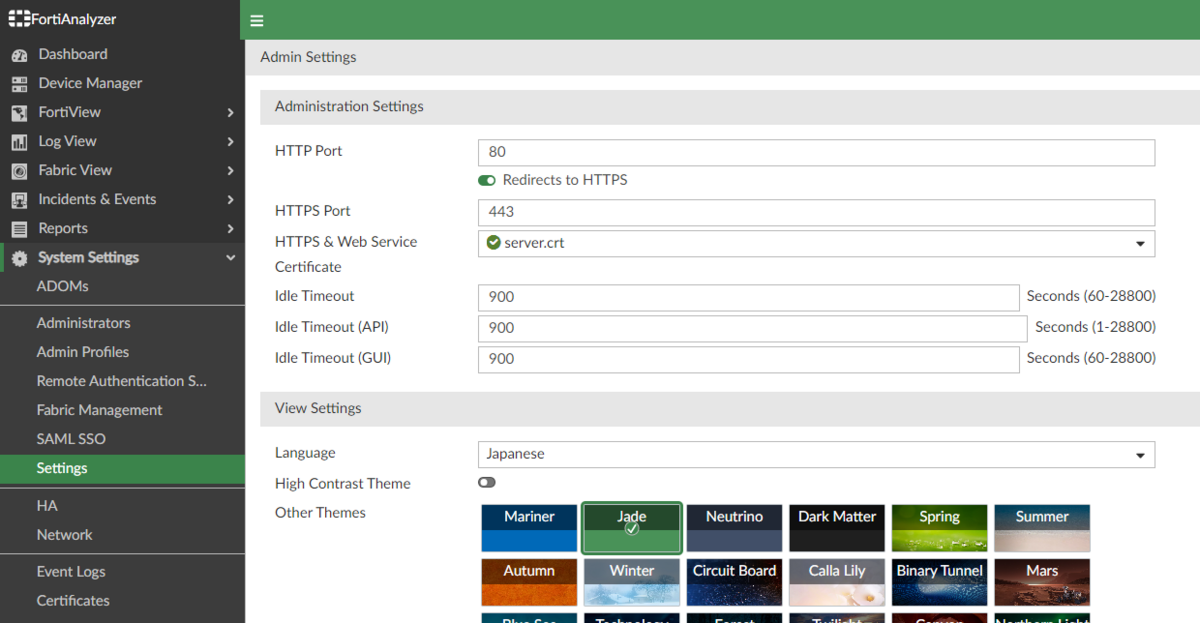

❶日本語表示に変更

System Settings > Settings にて設定可能

・View SettingsでLanguage(言語)をJapaneseに変更する

❷タイムゾーンの設定

ダッシュボードのシステム情報にて、「システム時刻」の鉛筆マークで変更

または、CLIからでももちろん変更できる。

FortiAnalyzer # config system global (global)# set timezone 60

※60がGMT+9

FortiAnalyzer # config system global (global)# get system status Platform Type : FAZVM64-AWSOnDemand Platform Full Name : FortiAnalyzer-VM64-AWSOnDemand Version : v7.4.2-build2397 231220 (GA) ・・・ Current Time : Sat Mar 02 06:42:50 JST 2024 Daylight Time Saving : Yes Time Zone : (GMT+9:00) Osaka, Sapporo, Tokyo, Seoul.

❸ADOMの機能について

管理ドメインであるADOM(Administrative Domain)を利用すると、管理者ごとに、管理するFGTを分けたり、権限やログの容量や保存期間などを変更したりできます。

2.4 デバイス追加

複数のデバイス、ログ内容を視覚的に見やすく確認できる GUIとなっています。

ログの集中管理ができるのが最大の利点でしょう。

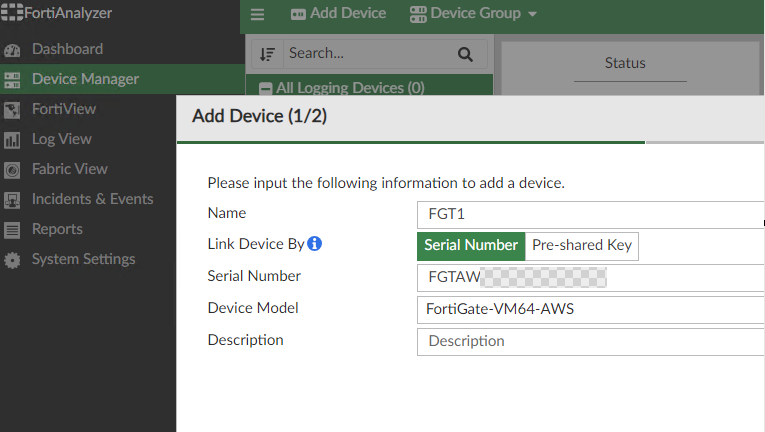

(1)デバイスの追加

Device Manager > Add Device

今回はFortiGateを追加するので、名前をつけ、FortiGateのシリアルナンバーを入れる。モデルは自動的に選択された。

ただ、ここでは、ログを送ってくるFortiGateのIPアドレスを指定できない。

(2)【FGT側での操作】FortiAnalyzerを追加

セキュリティファブリック > ファブリックコネクタ

ログ&分析 でFortiAnalyzer接続を有効化し、サーバのIPアドレスを入れる

※GUI画面での設定場所が変わるので、CLIで入れてもいいだろう

FGT # config log fortianalyzer setting FGT (setting) # show config log fortianalyzer setting set status enable set server "192.168.1.110" set serial "FAZAWxxxxx" set upload-option realtime end

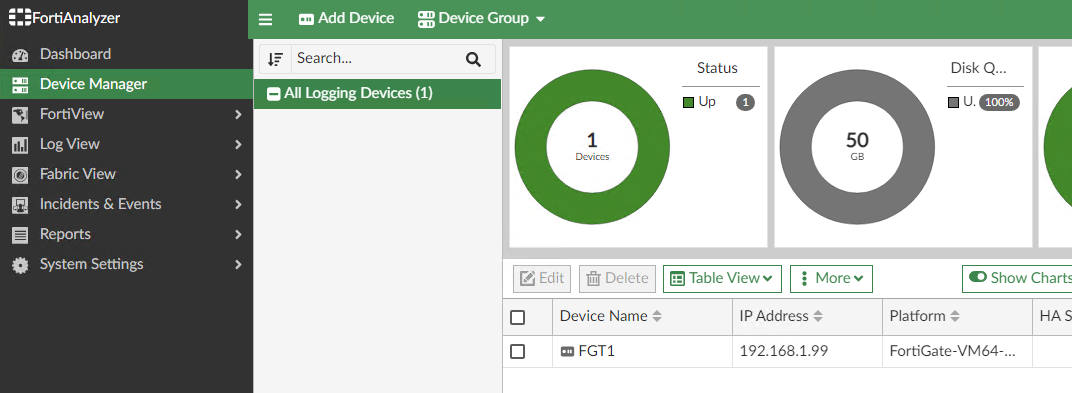

すると、FortiAnalyzer側でもFortiGateが認識される。

2.5 ログの確認

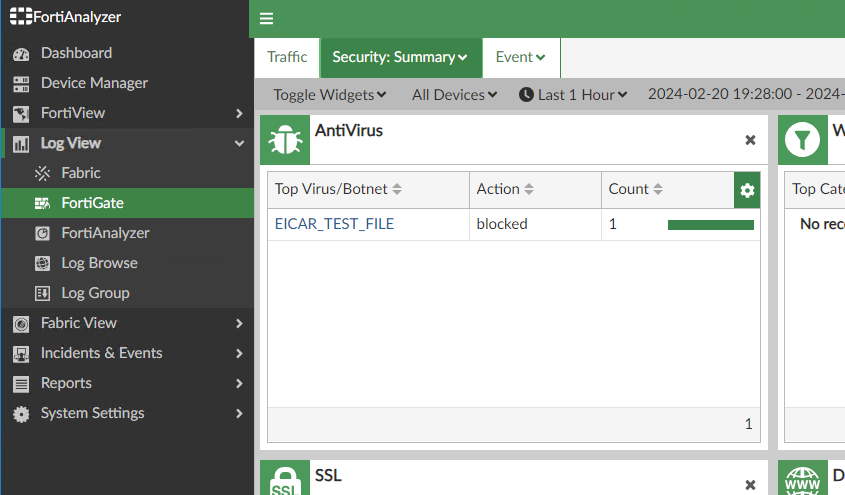

(1)ログ等の確認

Log View > FortiGateにて、トラフィックログや、セキュリティのログを確認できる。

このとき、上部に期間のボタンがあるので、これを適切に選ばないと、必要な情報が見えない。

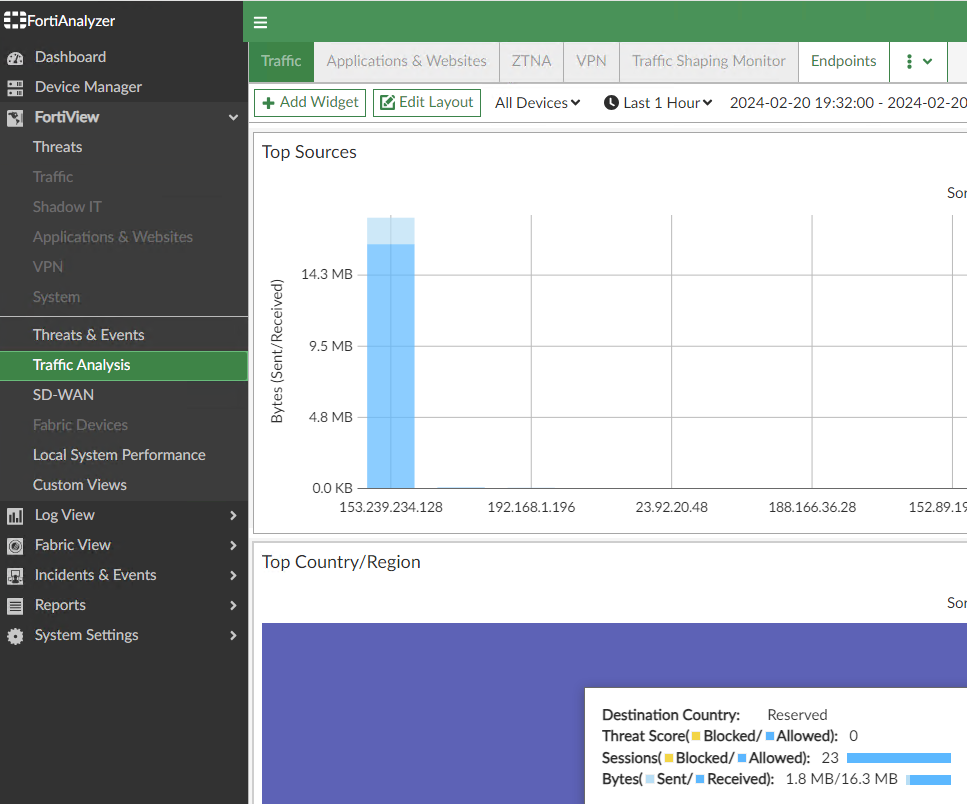

FortiViewでは、全体を視覚的に見ることができる。

(2)検索やフィルタ

❶期間

Log View > FortiGateにて 期間を選択可能

❷IPアドレスなどでフィルタ

同じく上位の検索まどにて、IPアドレスなどを条件指定できる

❸上位ランキング

FortiView > トラフィック の上位部分に「上位送信元」「上位宛先」などを表示できる

| 項目 | 内容 |

|---|---|

| Top Sources | Displays the highest network traffic by source IP address and interface, device, threat score (blocked and allowed), sessions (blocked and allowed), and bytes (sent and received). つまり普通の送信元と考えればいいだろう |

| Top Source Addresses | Displays the top source addresses by source object, interface, device, threat score (blocked and allowed), sessions (blocked and allowed), and bytes (sent and received). こちらは、by source objectとあるので、アドレスオブジェクトで作成したもの。オブジェクトを作成していなければ、何も表示されない |

| Top Destinations | Displays the highest network traffic by destination IP addresses, the applications used to access the destination, sessions, and bytes. If available, click the icon beside the IP address to see its WHOIS information. |

| Top Destination Addresses | Displays the top destination addresses by destination objects, applications, sessions, and bytes. If available, click the icon beside the IP address to see its WHOIS information. |

| Top Country/Region | Displays the highest network traffic by country in terms of traffic sessions, including the destination, threat score, sessions, and bytes. |

| Policy Hits | Lists the policy sessions by policy, device name, VDOM, number of hits, bytes, and last used time and date. ポリシー単位でのヒット数 |

| DNS Logs | Summarizes the DNS activity on the network. Double click an entry to drill down to the specific details about that domain. |

| ZTNA Servers | ZTNA servers by bytes. |

2.6 レポート

(1)レポートの作成

❶デフォルト設定から

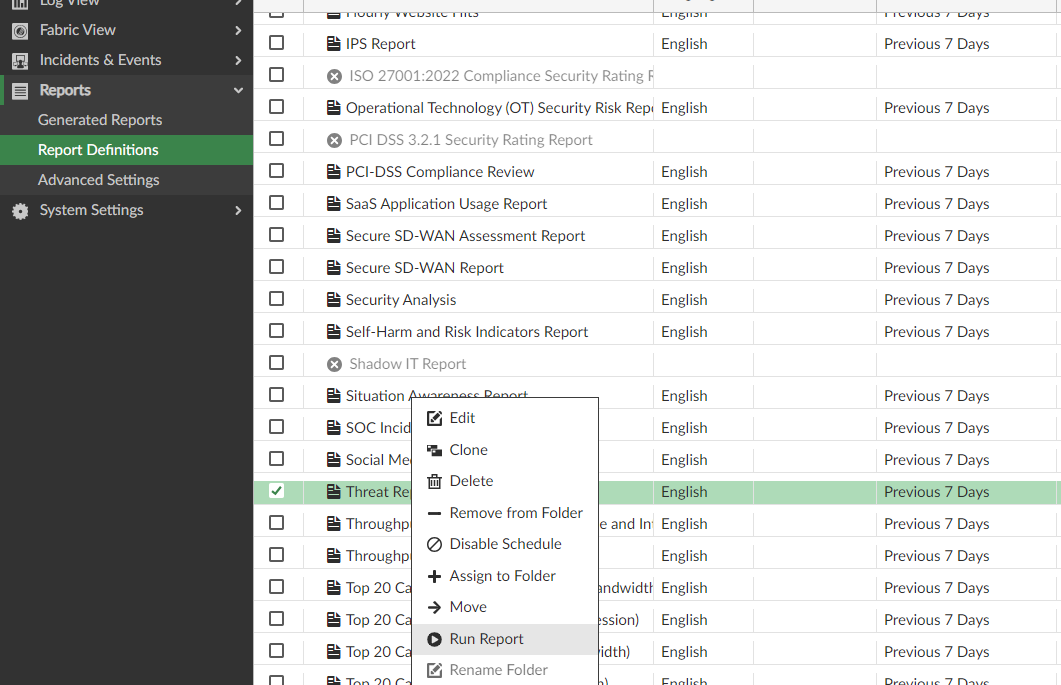

Reports > Report Definisions にて、元からあるレポートを選ぶ。

たとえば、Web reportテンプレートには以下の4つがある。

| Web report Template | 説明 |

|---|---|

| Hourly Website Hits | 1時間のヒット数 |

| Top 20 Category and Websites (Bandwidth) | 帯域でのカテゴリとサイトごとのTop20 |

| Top 20 Category and Websites (Session) | セッション数でのカテゴリとサイトごとのTop20 |

| Top 500 Sessions by Bandwidth | Top500 |

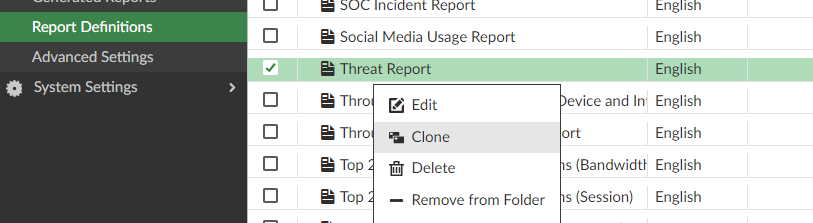

脅威情報であれば、FortiGate Reports > Threat Report を右クリックで、Run Report

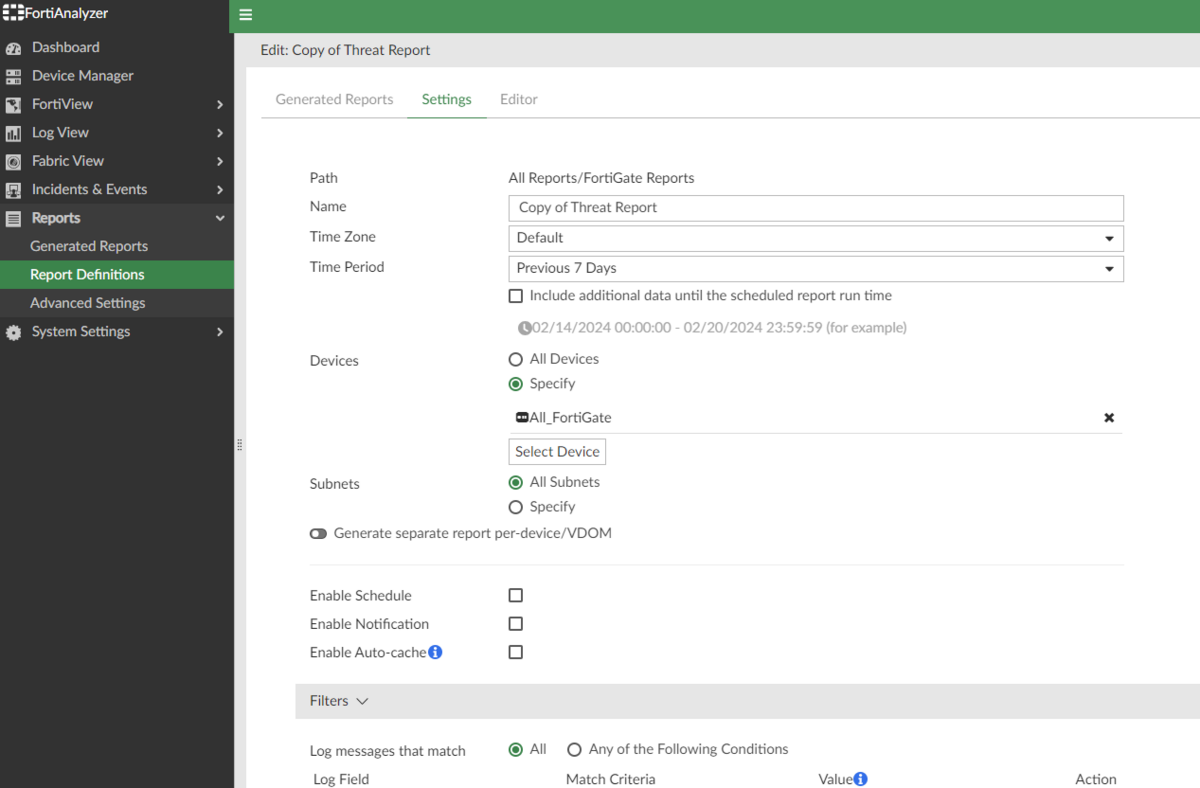

❷カスタマイズする

IPアドレスを絞ったり、期間を限定したりしたい場合などは、Cloneを作るといいだろう。

設定期間やIPアドレスなどを絞ることができる。

(2)レポートを見る

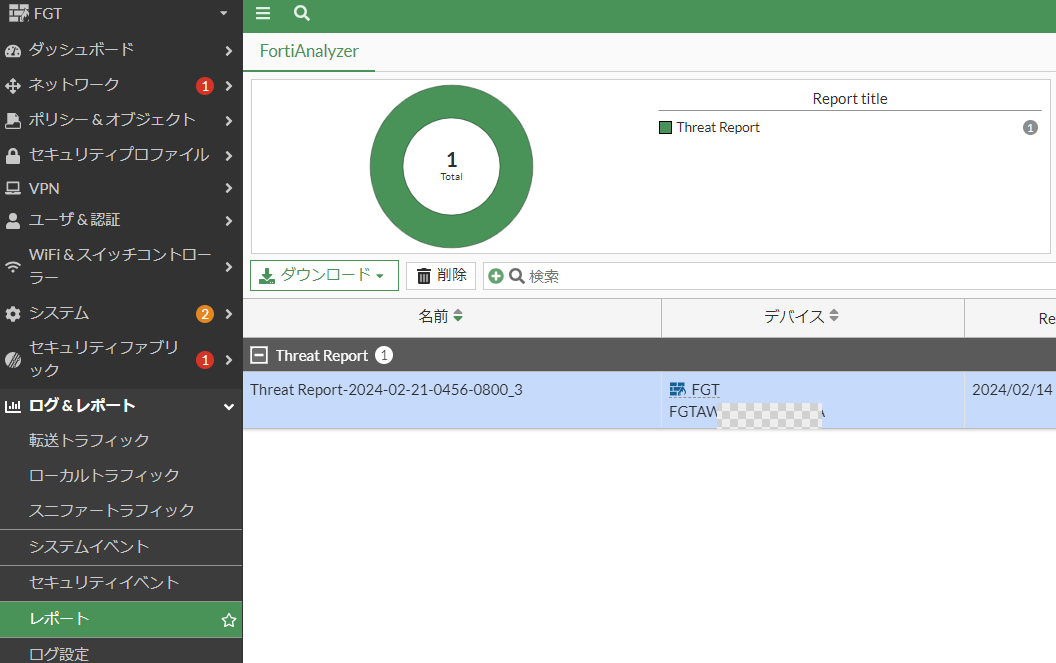

Reports > Generated Reports にて、作成されたレポートの一覧を表示する。

Formatとして、HTML、PDF、XML、CSV、JSONなどの形式が選べる

すると、以下のようなキレイなレポートが作成される。素晴らしい!

また、このレポートは、管理しているFortiGateのログ&レポート > レポートからでも見ることができる。

2.6 インシデント&イベント

(1)機能概要

・IOC(Indicators of Compromise)ライセンスを購入することで、収集した不正なURLやIPアドレスなどのトラフィックログから、マルウェアに感染した端末を自動で隔離することもできます。

・ログからインシデントを検知し、電子メール等でメッセージを送信

・コリレーションハンドラーは、相関関係のルール。

https://docs.fortinet.com/document/fortianalyzer/7.4.2/administration-guide/444315/event-handlers

(2)イベントハンドラー

データセレクタで、何らかのイベントハンドリングを行うデータのルールを決め、通知プロファイルで、SNMPやメールなどの通知手段を決めます。

ベーシックハンドラーで、メール等で通知をする設定を行う。