1.アプリケーションコントロール概要

1.1 アプリケーションコントロールとは

FortiGateに限った機能ではありません。アプリケーションコントロールとは、アプリケーション単位での管理です。FWでは、HTTPの通信であれば、それを許可するか拒否するしかできません。でも、今ではGoogle検索、Web閲覧、Facebook、大手掲示板、Twitterなど、ほとんどがHTTP(HTTPS)通信です。それらのアプリケーション単位で制御するのがアプリケーションコントロールです。

1.2 アプリケーションのカテゴリ

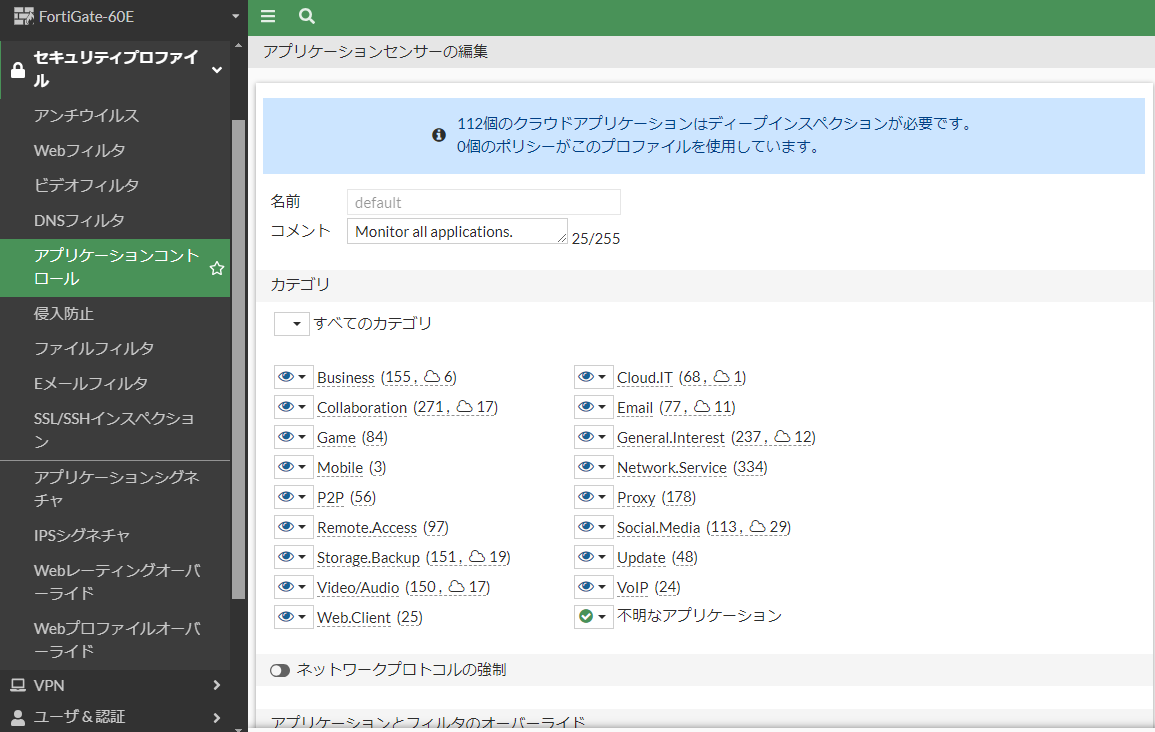

セキュリティプロファイル > アプリケーションコントロール からdefaultを見てみましょう。

以下から、上記7.2.3のOSに該当するものを抜粋

https://www.fortiguard.com/appcontrol/categories

| Category | Description | 注意が必要なアプリケーション |

|---|---|---|

| Business | Business related applications such as office suites | |

| Cloud.IT | Cloud based applications | AWSやMicrosoft.Azureなどの代表的なクラウドサービスも含まれる |

| Collaboration | Applications used for desktop sharing, remote meetings and other connected collaboration | |

| Applications for sending/receiving and processing email | ||

| Game | Game applications | |

| General.Interest | General interest tools, applications | |

| Mobile | Mobile application communications | |

| Network.Service | Applications used for network related services and communications | |

| P2P | Peer-to-Peer applications used for sharing files | WinMX,Winny,Shareなどのファイル共有アプリ |

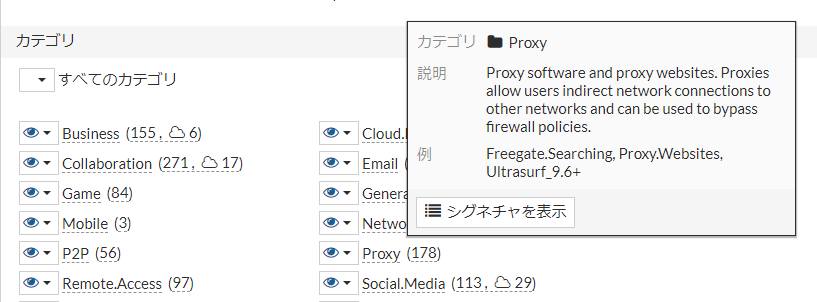

| Proxy | Proxy and VPN applications | torを含めた数。日本のSoftEtherも含まれている |

| Remote.Access | Remote access applications for file transfer or remote control | |

| Social.Media | Online social media applications | 5ch,Facebook,instagramなどたくさん |

| Storage.Backup | Online storage applications for storage of files and photos | |

| Update | Communications to update servers for various applications | |

| Video/Audio | Video sharing, streaming and broadcasting applications | |

| VoIP | Voice over IP applications | |

| Web.Client | HTTP based client applications | |

| Unknown | All traffic that was not detected by any of the other application categories |

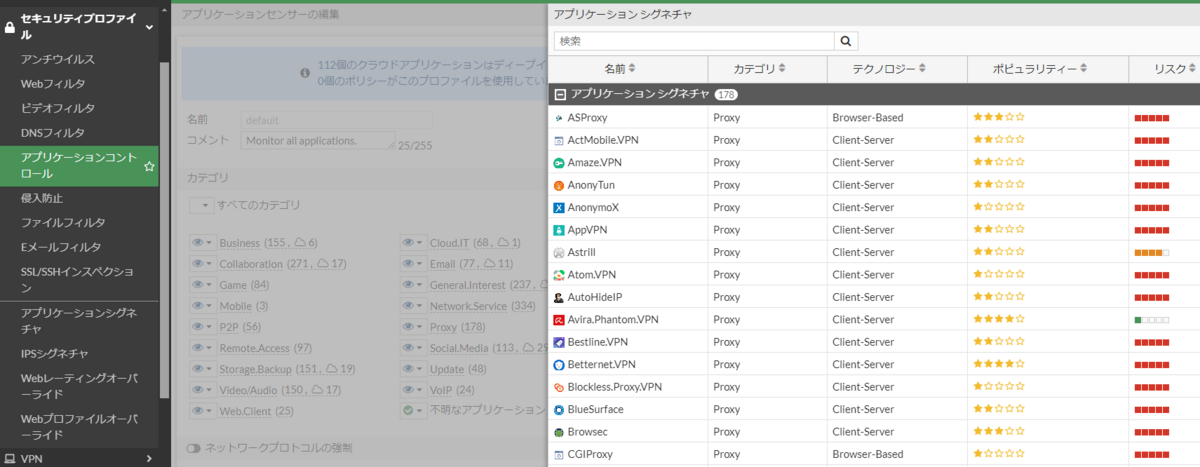

1.3 アプリケーションシグニチャ詳細

上記のカテゴリにマウスを使づけ、「シグニチャを表示」を押すことで、カテゴリに含まれているシグニチャ内容を確認できます。

Proxyの場合

アプリケーションの詳細は以下でも確認できます。

http://www.fortiguard.com/encyclopedia/applications/

※2014年11月現在、3550 のアプリケーション種類を識別可能です。

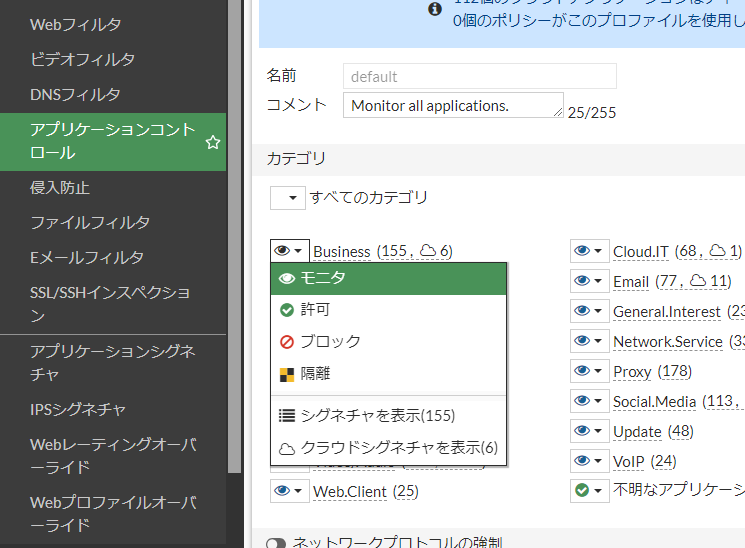

1.4 アクション

アクションはカテゴリ上でクリックすることで選択できます。

必要なアプリケーションをモニター、ブロックに変更します。

| アクション | 英語表記 | 説明 |

|---|---|---|

| モニタ | Monitor | Passes the traffic and generates a log message. |

| 許可 | Allow | Passes the traffic but does not generate a log message. |

| ブロック | Block | Drops the detected traffic and generates a log message. |

| 隔離 | Quarantine | Blocks the traffic from an attacker IP address until the expiration time is reached and generates a log message. |

アクションの上書きを行うこともできます。

全体的なカテゴリアクアションから一部のシグニチャを除いた設定を行えます。

1.5 その他

Q.URLフィルタとアプリケーションコントロールの優先度は?

A.コミュニティのつぶやき情報でしかありませんが、flow-modeの場合、同時に実行されます。なのでどちらかがブロックする設定であったら、ブロックされるでしょう。proxy-modeの場合、アプリケーションコントロールが, さきに検査されるようです。

2.アプリケーションコントロールの設定

セキュリティプロファイル>アプリケーションコントロールから設定します。

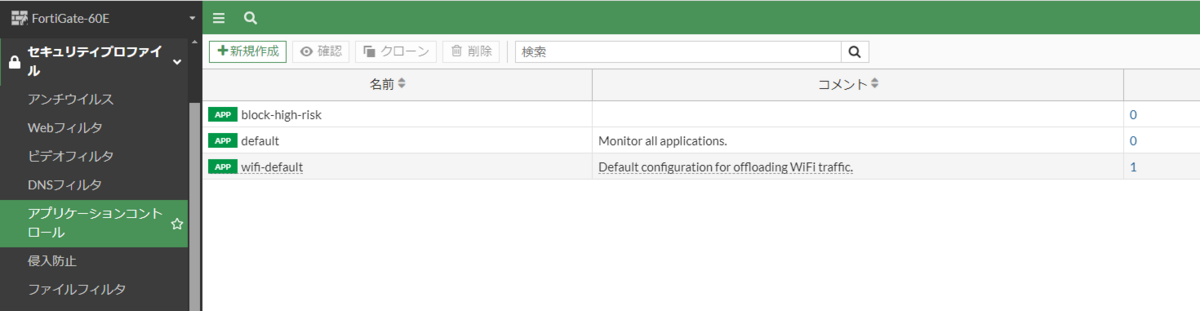

2.1 デフォルトのプロファイル

以下の3つがある。

| 名前 | 表記 | 解説 |

|---|---|---|

| block-high-risk | P2PとProxyがブロックされます | |

| default | Monitor all applications. | 全てモニター |

| wifi-default | Default configuration for offloading WiFi traffic. | 全て許可 |

2.2 プロファイルの作成

・デフォルトからあるのblock-high-riskの設定の通り、セキュリティ面から、Torが含まれるProxyや、ShareなどがあるP2Pなどは禁止しておきましょう。また、Social.Mediaには、Facebook、Twitter、2chなどがあり、不要ならブロックしておこう

2.3 ポリシーへの適用

・アプリケーションコントロールをするにはDEEP Inspectionが必要である。SSLで暗号化されると、何のアプリケーションかがわからないからだ。であるから、DEEP Inspectionを設定して、PCには証明書を入れましょう。

2.4 カテゴリの中で個別設定

・基本的には、カテゴリ単位でブロックや許可などを設定します。

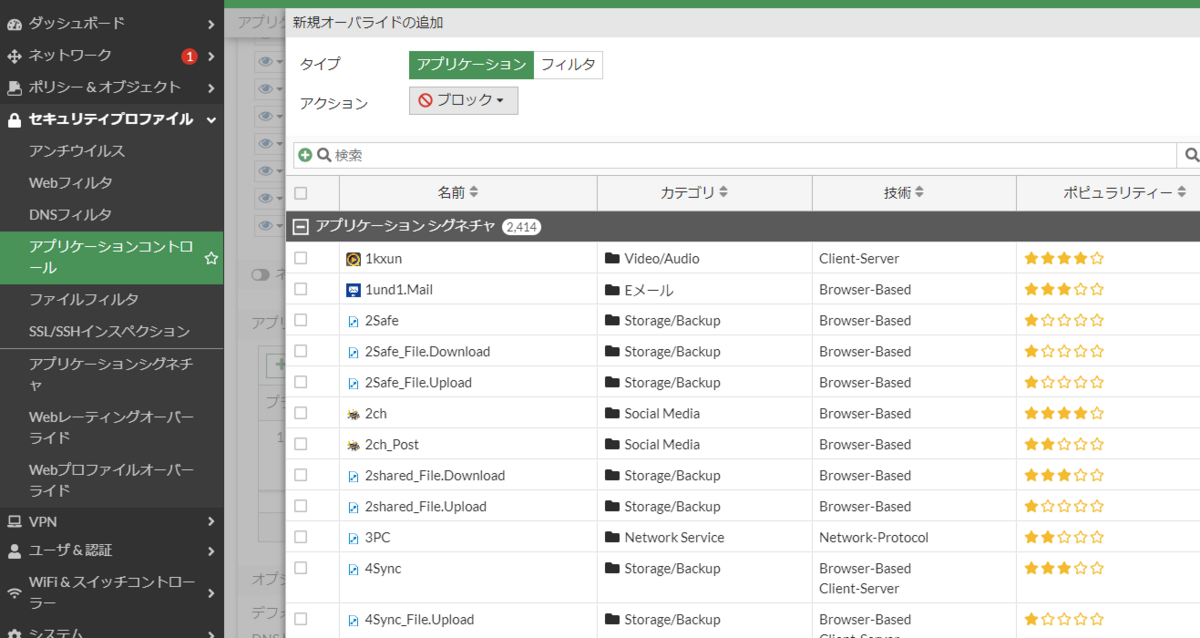

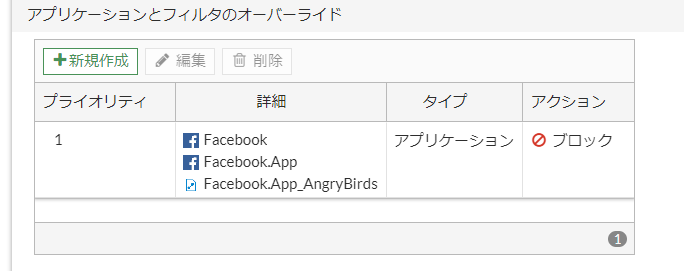

・ですが、個別のアプリケーションの細かい単位で許可や拒否をしたい場合もあるでしょう。その場合は、「アプリケーションとフィルタのオーバーライド」を使います。

・手順は以下です。

1)「アプリケーションコントロール」の「アプリケーションとフィルタのオーバーライド」で「新規作成」

2)ここで、たとえば、Facebookの個別のアプリケーションの許可やブロック設定をします。

3)以下のように、設定されました。

2.5 通信テスト 抜けてしまう場合

Deep-inspectionは必須なので、抜けてしまう場合はまずはそこをチェック。

とはいえ、Deep-inspectionにしても、抜けるやつもある。機能を全部止めえられるというより、機能ごとにドメインも変わったりしているため、部分的に止められるようなっているくらいかなあという印象。特に、2chとかはドメインも変更されたりしているので、あまり止められない気がします。

3.設定例

3.1 Web会議のアップロード禁止

ZOOM等でのファイルアップロードの禁止に関して、以下に記載があります。

https://www.fortinet.com/content/dam/fortinet/assets/deployment-guides/ja_jp/sdwan_deploy_guide_lbo_local_gov.pdf

上記にありますように、以下をブロックします。

Zoom_File.Upload

WebEx_File.Upload

Microsoft.Teams_File.Upload