1.基本設定

1.1 時刻設定(タイムゾーン、NTP)

時刻設定の方法を解説します。

❶タイムゾーンの設定

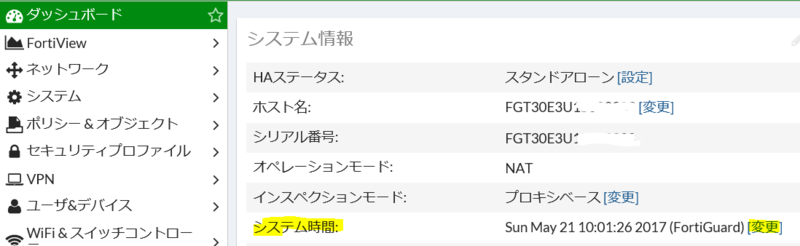

①「ダッシュボード」「システム情報」から「システム時間」の「変更」をクリックします。

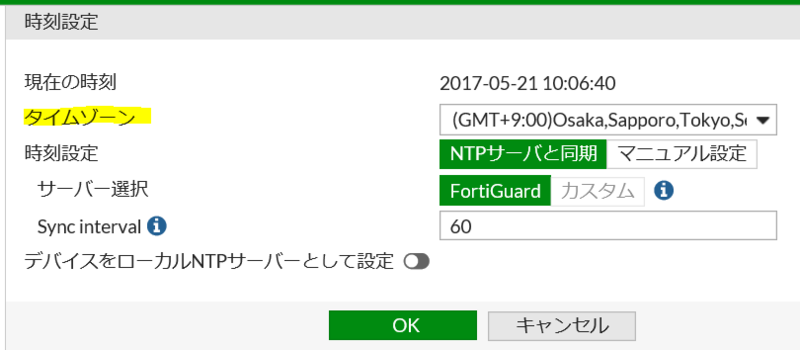

②時刻設定の画面が開きます。

ここの「タイムゾーン」で「GMT+9:00」を選びます。

❷NTPサーバとの時刻同期の設定

デフォルトで、FortiGateのNTPサーバと同期する設定になっています。

NTPサーバを手動で設定する場合は、上記画面の「マニュアル設定」で実施します。

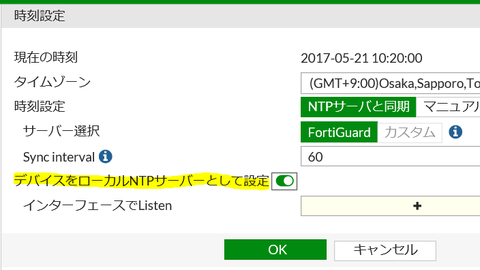

❸FortiGate自らをNTPサーバとして動作させる

上記の「デバイスをローカルNTPサーバとして設定」をクリックする。

以上

1.2 WebUIのタイムアウト時間を延ばす

WebUIの画面ですが、しばらくすると自動でログアウトされます。

この時間を延長するには、システム ‐> 設定 項目にある 管理者設定)アイドルタイムアウト の値を変更することで延長することが出来ます。

初期値は 5分になっており、5分間経過するとログアウトします。

最大 480分まで延長することが可能です。

2 FortiGateの要塞化

FortiGateそのもののセキュリティを高める(要塞化)

・パスワードポリシーの強化

システム > 設定 > パスワードポリシー ここで、最低文字数や大文字小文字などの要件を強化しておく

・送信元IPの制限

システム > 管理者 にて、管理者の「信頼されるホストにログインを制限」を有効にし、

接続するIPアドレスやセグメントを限定する。

・二要素認証

システム > 管理者 にて、管理者の「二要素認証」を設定する。emailの場合はCLIから設定する。

→ログイン時にトークンの入力が求められる

・管理者アカウントを使いまわししない

→パスワード管理が雑になることを防ぐ、内部不正を防ぐ、

何かあったときの追跡が困難

・管理者ごとに権限を変更する

システム > 管理者プロファイルにて、利用を許可するプロファイルを決める。

そして、「管理者」のところで、プロファイルを適用する

・各IFの設定で、WebUIなどの設定を最低限にする。

ネットワーク > インターフェース で該当するIFを選択

管理者アクセスで、許可するサービスをチェックするが、基本的にはLAN(Internal)以外はOFFでいい。

pingも通信テスト時以外は不要であろう。

3.システム管理者の設定

3.1 管理者の設定

(1)留意点

・管理者アカウントを使いまわししないようにする。パスワード管理が雑になる。また、不正があったときに、誰がやったかもわからない。ログを見ても、不審なログインを気づけない。

・管理者を作成するときは、必要最低限の権限に限定して作成する。

・管理者プロファイルにprof_adminとsuper_adminがある。どちらもほぼ同じであるが、super_adminだけは、他の管理者のパスワードをリセットできる。

(2)読み取り専用ユーザの作成する方法

①システム>管理者プロファイル>新規作成

ここで、名前を付け、与えたい権限をチェックしてプロファイルを作成

②システム>管理者>新規作成

管理者を作成するが、タイプはローカルでいい。プロファイルを先ほど作成したものを選択する。

→このユーザでログインすると、編集権限などが与えられていない。

(3)送信元IPアドレスを限定してログインさせる

システム>管理者にて該当ユーザを選んで編集

信頼されるホストにログインを制限のところに、IPアドレスを入れる。

最大10個まで

3.2 ローカルログインの二要素認証

必要なものは、認証の設定情報を送るメールアドレスと、スマホなどに入れたForiTokenのアプリ。

❶メールサーバの設定

アクティベーションコードをメールで送るために、メールサーバの設定が必要である。社内のメールサーバがあればそれを使う。FortiGateのメールサーバを使う方法もある。検証などではこちらがおすすめ。

【方法】Fortigateのメールサーバを利用する

以下のサイトからコピペ

https://www.open-circuit.ne.jp/isp/settei/fortigate-ssl-vpn-email.html

config system email-server

set reply-to "noreply@notification.fortinet.net"

set server "notification.fortinet.net"

set port 465

set security smtps

end

設定の確認は以下

show system email-server

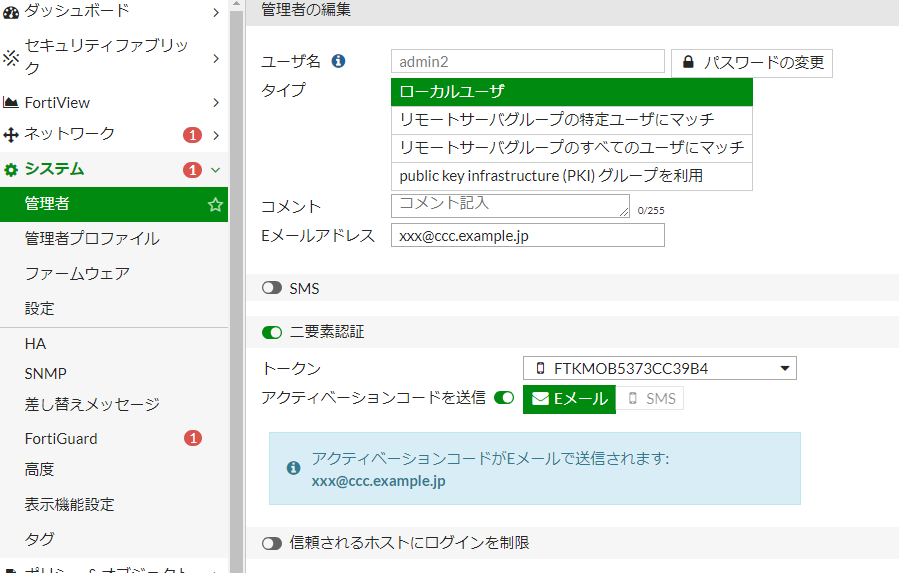

❷管理者の設定

システム > 管理者 から管理者を追加する。その際、Eメールアドレス(トークンにおけるActivation Codeを受信するため)を入れ、二要素認証をONにする。無料で2つのトークンが付いてくるので、1つ選び、「アクティベーションコードを送信」でEmailを選ぶ。

❸スマホにて、FortiToken Moblieアプリを入れ、Activation Codeを設定

apps.apple.comそして、先ほど設定したメールに、以下のようなメッセージとともに、Activation CodeやQRコードが送られてくる。

Welcome to FortiToken Mobile - One-Time-Password software token.

Please visit http://docs.fortinet.com/ftoken.html for instructions on how to install your FortiToken Mobile application on your device and activate your token.

You must use FortiToken Mobile version 2 or above to activate this token.

Your Activation Code, which you will need to enter on your device later, is

それを、FortiToken Moblieアプリに入れる。Activation Codeを入れるのはなぜか失敗したが、QRコード読み取りで成功した。

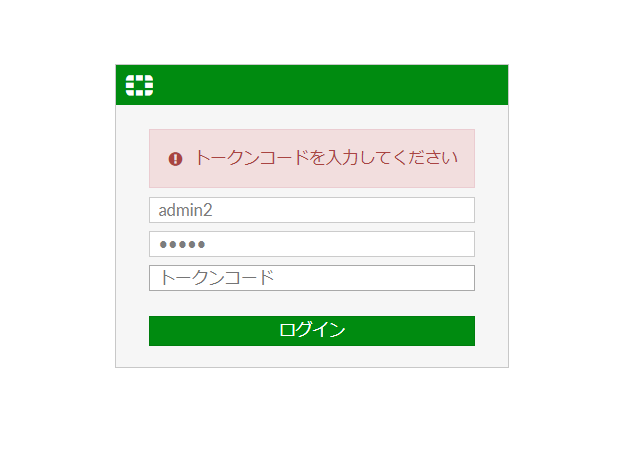

❹ログイン

作成したIDでログインすると、トークンを入れるように指示が出る。スマホのFortiToken Moblieアプリで、コードを入れるとログインが成功する。

その他、トークンの情報は、ユーザ&デバイス>FortiTokenから確認できる。

4.Configの保存とリストア

4.1 Configの保存とリストア(FOS 5.6)

❶Configの保存

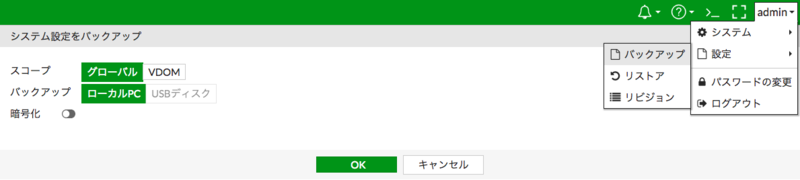

画面右上の「admin」のプルダウンから「設定」「バックアップ」を選択します。

・スコープは、全体のConfigを保存するのか、現在のVDOMのConfigを保存するかを選択します。

・バックアップ先をどこにするかを選択します。

・暗号化はConfigファイルの中身を暗号化するか。

OKでConfigファイルを保存します。

❷Configのリストア

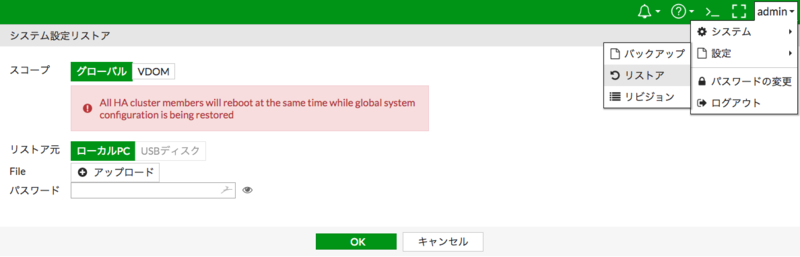

画面右上の「admin」のプルダウンから「設定」「リストア」を選択します。

・Fileの「アップロード」でConfigファイルを選択し、OKを押します。

4.2 Configの保存とリストア(FOS5.4)

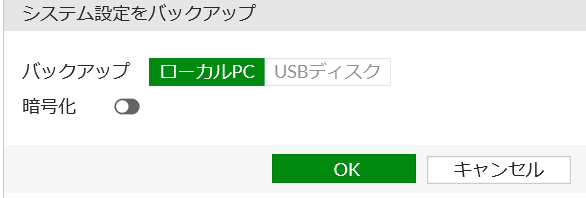

❶バックアップ

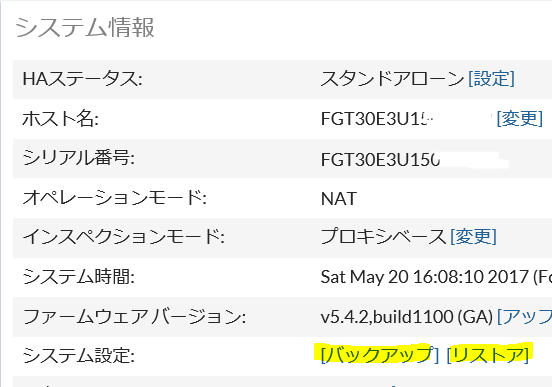

・ダッシュボード > システム情報 を開き、「システム設定」の「バックアップ」

・「システム設定をバックアップ」の画面が開きます。

・「暗号化」をクリックすると「パスワード」入力が求められます。ファイルの暗号化もされます。

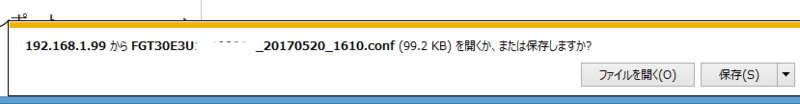

・「OK」を押すと、保存されます。

❷リストア

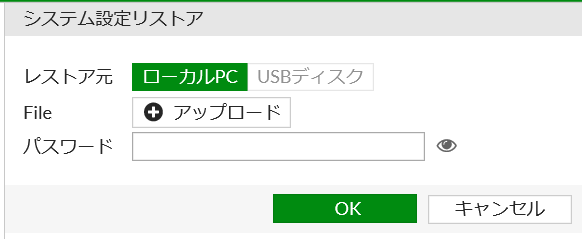

・上記と同じ画面の「リストア」ボタンからリストアができます。

・「システム設定リストア」の画面が開きます。

・Fileの「アップロード」を押してファイルを選択し、「OK」を押します。

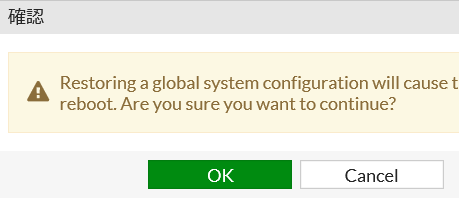

・「確認」画面が出ますので、OKを押すとリストアが始まり、システムが再起動されます。

5.各種の設定

5.1 管理アクセス(443接続)のポート番号の変更

デフォルトでは管理画面へのWebアクセスは443番である。これを、変更する。たとえば、SSL-VPNによる接続を、FWなどので閉じられている可能性もあるので、443で接続させたりする場合だ。

システム>設定>管理者設定>HTTPSポートで行う。

5.2 telnetの有効化

telnet はコマンドで設定します。

※CLIコンソールでも可能。

FGT # config system interface FGT (interface) # edit internal FGT (internal) # set allowaccess ping PING access. https HTTPS access. ssh SSH access. snmp SNMP access. http HTTP access. telnet TELNET access. fgfm FortiManager access. auto-ipsec IPsec auto-configuration. radius-acct RADIUS Accounting access. probe-response Probe access. capwap CAPWAP access. ※必要な管理アクセス設定を行います。 FGT (internal) # set allowaccess https pign telnet FGT (internal) # end (これで保存)

※セキュリティの観点からSSHが推奨される。そういうのもあって、IFの画面ではTelnetを有効にするチェックボックスが表示されない。CLIから有効にすると、GUIでも表示されるようになる。

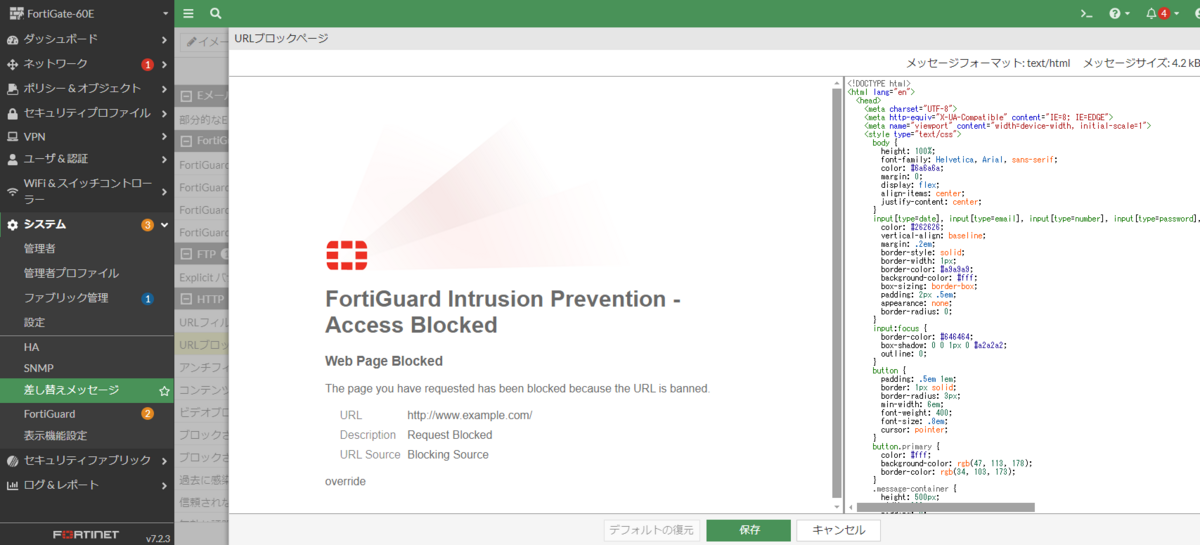

5.3 出力メッセージの編集

ここではユーザーにブロック、検知、認証等のメッセージないしブラウザ上に表示されるメッセージの編集方法について説明します。

システム > 差し替えメッセージで編集できます。

ダグルクリックすると編集画面になります。

※完成図書が必要な際はこの画面キャプチャで作業を終えることができるかもしれません。

拡張表示への変更は、右上の拡張表示のボタンで行います。

6 REST API

(1)REST API概要

REST APIは、http(またはhttps)プロトコルでFortiGateの管理ができます。GUIだと、ログインしてクリックして遷移してという不便さがありますが、コマンドラインのように一括処理ができるので便利です。

以下のサイトにまとめがあり、その通りにやればできました。素晴らしい!

https://blog.aimless.jp/archives/2017-04-01-manageing-fortigate-by-rest-api

(2)REST APIの設定手順

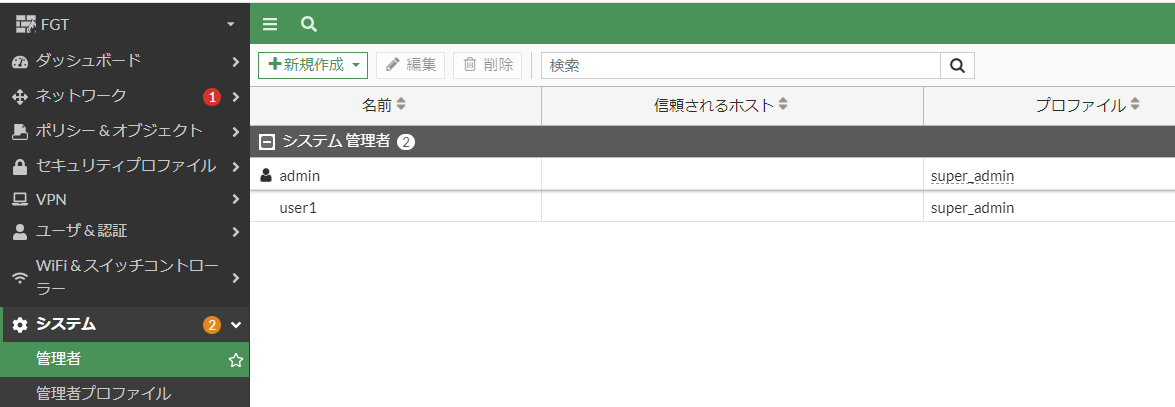

❶Adminユーザを作成する。

a)システム > 管理者 から「新規作成」で「管理者」を作成。

※REST API管理者である必要はありませんでした。

b) user1/ pass としました。

c)それ以外は基本的にデフォルトのまま。以下が完成したユーザ一覧です。

❷認証情報を取得します。今回、FortiGateのIPアドレスは172.16.1.99です。httpsで接続します。機器はFortiOS7.4です。

Windows10からは標準でcurlコマンドが使えるので便利です。

curl https://172.16.1.99/logincheck --data "username=user1&secretkey=pass" --insecure --dump-header - -c cookie.txt

コマンドが成功すると、以下のファイルがWindowsでcurlを実行したフォルダに作成されます。※内容は一部改編

# Netscape HTTP Cookie File # https://curl.se/docs/http-cookies.html # This file was generated by libcurl! Edit at your own risk. 172.16.1.99 FALSE / TRUE 0 ccsrftoken_443_a2d56b55 "7D33F092BCDF61FED3CFAD6068BAE7" #HttpOnly_172.16.1.99 FALSE / TRUE 0 APSCOOKIE_443_a2d56b55 "Era%3D0%26Payload%3DTUULpApFTHrlo5m1Jv0HPUwQCOVhNFhx2nE4L+Szm6H+KxddFFvYUj+%2FrkwR8jOE%0AMl0lCOY7D9AhhrPk6EWPjexxxxxxxxwQTXD4I7fr2Ge3uJUAQ9ii5W%0A%26AuthHash%3DmYK5achyyyyyrW8%3D%0A"

❸Config情報を取得しました。

以下はFirewallポリシーです。

curl https://172.16.1.99/api/v2/cmdb/firewall/policy -b cookie.txt --insecure

※--insecureを付けることで、証明書の認証をスキップします。

以下、抜粋ですが、json形式でSSHのポリシーが取得できたことを確認できます。マウスでポチポチクリックするより楽ですよね。

{ "q_origin_key":3, "policyid":3, "name":"SSH", "uuid":"9f067464-86e4-51ec-a1e5-a1fb0b983925", "srcintf":[ { "q_origin_key":"internal", "name":"internal" } ], "dstintf":[ { "q_origin_key":"wan1", "name":"wan1" } ], "srcaddr":[ { "q_origin_key":"all", "name":"all"