1.Eメールフィルタの機能について

・アンチスパム(AntiSpam)機能と考えてもらってもいいでしょう。

1.1 ForiGateのアンチスパム(AntiSpam)機能

・SMTP/POP3/IMAPといったメール通信の属性をスパムに該当するかどうかを照合する。

・チェック方法は、FortiGateのエンジンを使う(FortiGuardスパムフィルタリング)か、自分でホワイトリストやNGワードなどを設定する(ローカルスパムフィルタリング)である。

・ただし、SPAMメール対策専用機のForiMailがあるため、機能的には劣るというか、単純なことしかできない。たとえば、SPAMメールを隔離して保存するなどはFortiMailが必要。

1.2 対象プロトコル

ProxyベースとFlowベースで若干異なる。

| モード | SMTP | POP3 | IMAP | MAPI |

|---|---|---|---|---|

| Proxy | ○ | ○ | ○ | ○ |

| Flow | ○ | ○ | ○ | × |

※MAPI(Messaging API)は、Microsoftが開発したメールの連携機能(API)で、Outlookと連携したりする。ポート番号は135で待ち受け、実際には別のポートで動作したと思う。

ただ、プロキシベースにしても、画面上にMAPIの表示はない(理由は要確認)。

1.3 スパム判定属性

FortiGuardスパムフィルタリングの場合、以下の4つで判定します。

| 属性 | 内容 |

|---|---|

| 送信元IPアドレス | FortiGuardのデータベースに基づき、送信元IPアドレスでチェック |

| 送信元メールアドレスドメイン | FortiGuardのデータベースに基づき、送信元メールアドレスのドメインでチェック |

| メール本文の不正URL | メール本文のURLが、フィッシングなどのURLではないかをチェック。URLは消さないが、ハイパーリンクは削除する |

| スパムメールチェックサム | メールのチェックサムを FortiGuard でチェックする。メール全体をチェックできると思えばいいが、少しでも変えられると有効な検査ではない |

※アンチスパムエンジンやデータベースは、Fortinet社独自のものです。

※スパム送信は、FortiGuard Antispam サービスにスパムとして誤ってマークされた非スパムメールを通知するために活用できる。有効にすると、FortiGateはスパムとしてマークされたすべての電子メールの末尾にリンクを追加します。ユーザがリンク をクリックすると、電子メールが誤ってスパムとしてマークされた場合に、FortiGuard Antispam サービスに通知する。

1.4 アンチスパム検知後の動作

スパムアクションとして、以下の3つがありますが、プロトコルごとにできるできないがあります。

| スパムアクション | IMAP | POP3 | SMTP | 補足 |

|---|---|---|---|---|

| 転送 | ○ | ○ | ○ | そのまま転送 |

| タグ | ○ | ○ | ○ | サブジェクトかMIMEにタグ付けする |

| 破棄 | × | × | ○ | SMTPプロトコルで、自社メールサーバ保持する環境のみで破棄ができる |

※スパム検知したメールを隔離保持したい場合は、メールセキュリティ専用製品のFortiMailで対応できます。

1.5 メールの添付ファイルの検査

添付ファイルの付いた標的型メール、ばらまき型メールなどが届くが、添付ファイルは、アンチウィルスにて検査する。

2.アンチスパム(AntiSpam)の設定

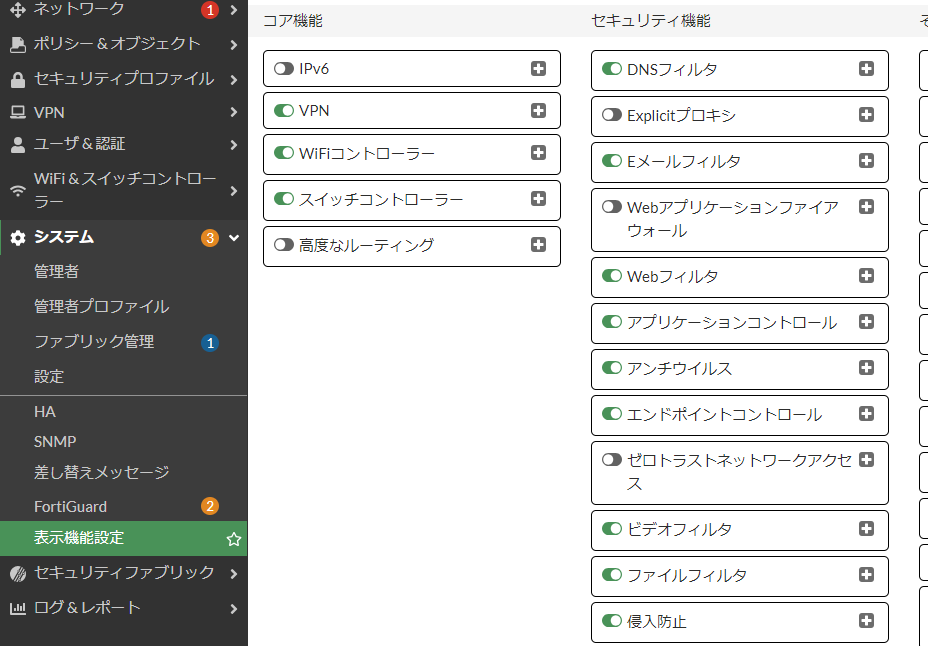

(1)表示機能設定

エントリーモデルでは、デフォルトでは表示されない設定になっている場合がある。

「表示機能設定」「セキュリティ機能」カテゴリの「Eメールフィルタ」をONにする。

(2)設定

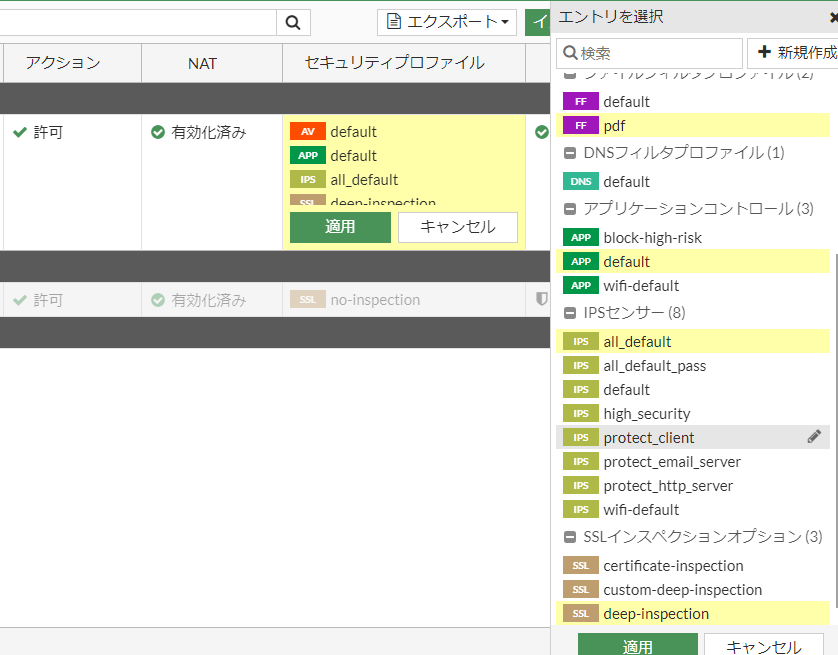

・AVなどの設定と同様に、ポリシーに対して、作成したプロファイルを割り当てます。

・HTTPSなどのSSLでのメール通信の場合、SSLのdeepインスペクションを有効にする必要があります。

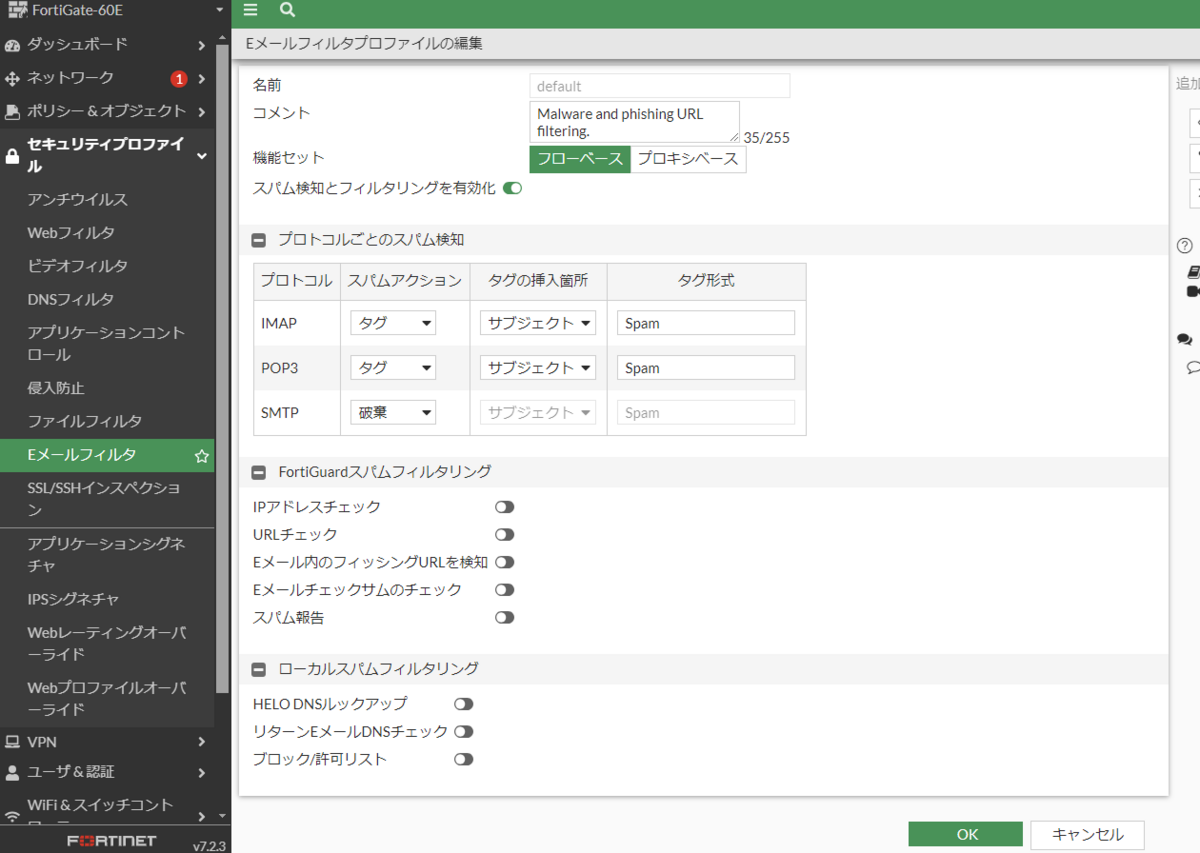

(3)プロファイルの設定

セキュリティプロファイル > Eメールフィルタ の「新規作成」ボタンを押す。

スパム検知とフィルタリングを有効にチェックすると詳細設定を表示します。

FotiGuardスパムフィルタリングでスパム判定したい属性にチェックします。全てチェックし、タグ付けしておけばいいと思います。

ローカルスパムフィルタリングとして、以下も設定できます。

・HELOコマンドのDNSチェック(SMTPのみ)

・ReturnEmailDNSチェック(Reply-toアドレスのDNSチェック)

・ブラック・ホワイトリスト

検知後の動作は、プロトコル単位にスパムアクションのプルダウンで選択します。

タグ付けの場合は、挿入場所の選択と挿入タグ文字列を日本語含め設定可能です。

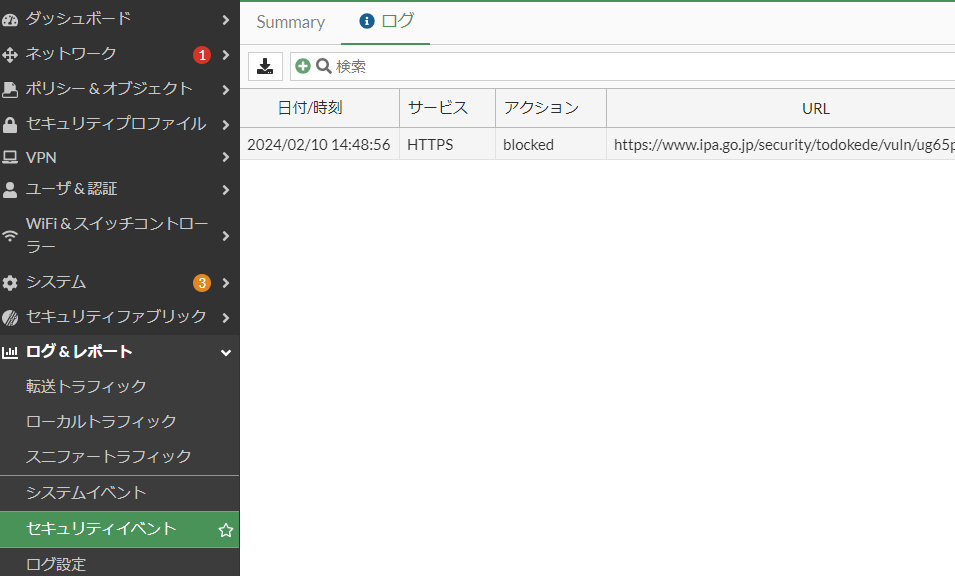

3.アンチスパムのテスト

テスト用メールの作り方が以下に記載されている。

https://spamassassin.apache.org/gtube/

スペースを入れてはいけないなどのルールがあり、フォーマットのサンプルは以下にある。

https://spamassassin.apache.org/gtube/gtube.txt